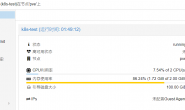

ssh -Q cipher

查看你当前ssh使用的算法

vi /etc/ssh/sshd_config

找到原来的弱加密算法注释,添加如下算法:

Ciphers aes128-ctr,aes192-ctr,aes256-ctr

在后面注释MACs添加一行如下命令:

MACs hmac-sha1,umac-64@openssh.com,hmac-ripemd160

centos 6 :service sshd restart

centos 7:systemctl restart sshd.service

漏洞说明:

ssh服务器配置为支持密码块链接(cbc)加密。这可能允许攻击者从密文中恢复明文消息。注意,这个插件只检查ssh服务器的选项,不检查易受攻击的软件版本。

CBC(Cipher-block chaining,密码分组链接模式),它具备依赖性,加密过程是串行的,无法被并行化,但是解密可以并行化,因为一个密文会影响到该明文与后一个明文,不会对其他明文产生影响。消息必须是块大小的整数倍,不够需要填充。但无法直接从密文中看出明文信息块的规律,所以安全性比较好。另因密文块依赖于所有的信息块,加密时,若明文块有一个消息改变则影响所有密文块。

一般经过我们的加固,Linux环境中一般都已经采用AES这种算法加密,AES有五种加密模式(CBC、ECB、CTR、OCF、CFB),centos7.x系统启动sshd服务后,系统默认选择CBC的机密模式,在对安全要求比较高的生产环境中,一般是不允许CBC加密的,我们需要将CBC的加密方式修改为CTR或者GCM。

风险级别:低

修复建议:禁用CBC模式密码加密,并启用CTR或GCM密码模式加密。