漏洞编号:CVE-2016-5195

漏洞名称:脏牛(Dirty COW)

风险等级:高危

漏洞危害:

黑客可以通过远程入侵获取低权限用户后,在服务器本次利用该漏洞在全版本Linux系统上实现本地提权,从而获取到服务器root权限。

漏洞利用条件:

黑客可以通过远程入侵获取低权限用户后,才能进一步在操作系统本地利用该漏洞。

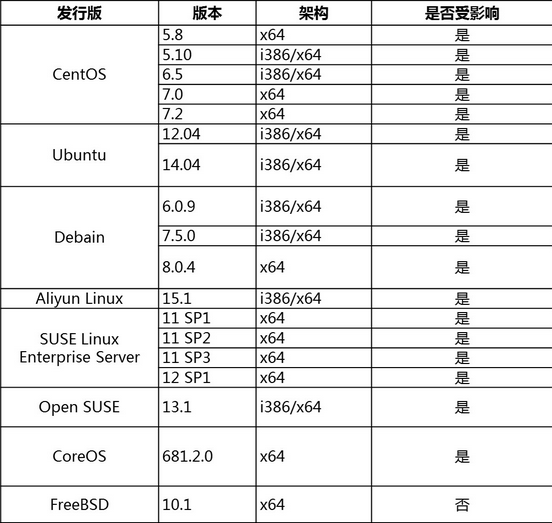

漏洞影响范围

Linux Kernel >= 2.6.22 的所有 Linux 系统

意味着从 2007 年发布 2.6.22 版本开始,直到2016年10月18日为止,这中间发行的所有 Linux 系统都受影响。

使用uname –a查看 Linux 系统的内核版本,如:

Linux AYxxxx 2.6.32-431.23.3.el6.x86_64 #1 SMP Thu Jul 31 17:20:51 UTC 2014 x86_64 x86_64 x86_64 GNU/Linux

上述内核版本2.6.32-431.23.3.el6.x86_64受漏洞影响。

Linux AYxxxx 2.6.18-308.el5 #1 SMP Tue Feb 21 20:06:06 EST 2012 x86_64 x86_64 x86_64 GNU/Linux

上述内核版本2.6.18-308.el5不受漏洞影响。

1.CentOS 5/6/7 系列操作系统

更新了CentOS 5/6/7 mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核:

1).检查是否有内核升级包:

1 | yum check-update |grep kernel |

2).升级内核:

1 | yum update kernel |

3).然后重启系统

4).查看升级后的内核版本:

1 | uname -a |

2.Ubuntu 系列操作系统

更新了Ubuntu mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核:

1).查看是否有更新包:

1 | dpkg -l | grep linux |

2).更新包列表:

1 | apt-get update |

or

1 | apt update |

3).升级内核:

Ubuntu12.04版本:

1 | apt-get install linux-generic |

Ubuntu14.04版本:

1 | apt-get upgrade |

或

1 | apt upgrade |

4).然后重启系统

5).查看升级后的内核版本:

1 | uname -a |

注:更新完毕后可能会安装两个内核,但不影响系统运行。

3.Debian 系列操作系统

更新了Ubuntu mirror源,可以直接在默认配置下,您可以更新软件列表,随后一键升级内核:

1).更新包列表:

1 | apt-get update |

2).升级内核:

1 | apt-get upgrade |

3).然后重启系统

4).查看升级后的内核版本:

1 | uname -a |

4.SUSE Linux Enterprise Server 系列操作系统

1).更新列表:

1 | zypper refresh |

2).安装最新内核:

1 | zypper install kernel-default xen-kmp-default |

3).确认下新版本的内核或 initrd / initramfs 是否有xen-vbd和virtio_blk驱动:

1 | lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk' |

查看补丁样例:

1 | #lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk' |

lib/modules/3.12.62-55-default/kernel/drivers/block/virtio_blk.ko

lib/modules/3.12.62-55-default/updates/blkfront/xen-vbd.ko

4).如果有,可以重启

5).如果没有,则需要给 initrd / initramfs 安装驱动,然后执行第三步后重启:

1 | mkinitrd -k /boot/vmlinuz-3.12.62-55-default -i /boot/initrd-3.12.62-55-default |

(具体版本根据实际安装为准)

6).查看升级后的内核版本:

1 | uname -a |

5.Open SUSE 系列操作系统

1).更新列表:

1 | zypper refresh |

2).安装最新内核:

1 | zypper install kernel-default xen-kmp-default |

3).确认下新版本的内核或 initrd / initramfs 是否有xen-vbd和virtio_blk驱动

1 | lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk' |

样例:

1 | # lsinitrd /boot/initrd-3.12.62-55-default | grep -i -E 'xen-vbd|virtio_blk' |

lib/modules/3.12.62-55-default/kernel/drivers/block/virtio_blk.ko

lib/modules/3.12.62-55-default/updates/blkfront/xen-vbd.ko

4).如果有,可以重启

5).如果没有,则需要给 initrd / initramfs 安装驱动,然后执行第三步后重启:

1 | # mkinitrd -k /boot/vmlinuz-3.12.62-55-default -i /boot/initrd-3.12.62-55-default |

(具体版本根据实际安装为准)

6).查看升级后的内核版本:

1 | uname -a |

6.CoreOS 系列操作系统

安装所有可用更新,包括新内核:

1 | update_engine_client -update |

重启机器

教程出处:https://help.aliyun.com/knowledge_detail/44786.html