这个漏洞影响到了自从2000年以来的几乎所有的 GNU/Linux 发行版,攻击者可以利用 glibc 中的 __nss_hostname_digits_dots() 函数的堆缓冲区溢出漏洞对GNU/Linux进行远程攻击。这个函数由被大量程序使用的 _gethostbyname() 函数所调用的。

RedHat的安全通告中也确认了该高危远程利用,“一个攻击者可以远程利用拿下对端进程当前的权限。” 有人在*EMBARGO*结束前就公开了此漏洞信息。

目前从Qualys的安全通告中可以看到,这个漏洞在于2013年5月21日的GLIBC 上游代码已经修复,但当时GLIBC社区只把它当成了一个BUG而非漏洞,所以导致GNU/Linux发行版社区没有去做修复工作,目前Qualys宣称POC可以在32/64位的GNU/Linux上绕过ASLR/PIE/NX的防御组合,未来一段时间Qualys会公布POC到Metasploit中,这可能对于攻击者而言是一个福音。

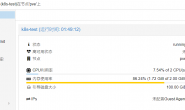

修复方法:

RedHat、Fedora、CentOS系统

<span class="pln">yum update glibc glibc-devel glibc-common glibc-headers -y</span>

Debian、Ubuntu系统

<span class="pln">apt</span><span class="pun">-</span><span class="pln">get clean </span><span class="pun">&&</span><span class="pln"> apt</span><span class="pun">-</span><span class="pln">get update </span><span class="pun">&&</span><span class="pln"> apt</span><span class="pun">-</span><span class="pln">get upgrade </span>

升级后,建议重启用到 glibc 的进程,或者重启服务器。